FTP-protokoll on olnud pikka aega olemas ja seda kasutatakse tänapäeval tavaliselt failide veebiserveritesse üleslaadimiseks. FTP on teadaolevalt ebaturvaline, kuna andmed edastatakse selge tekstina, mida saab otse lugeda pakettaknad. See tähendaks, et kasutajanime ja parooli sisaldavat FTP sisselogimisteavet saab paketi nuusutaja hõivata, kui FTP kliendi tarkvara loob ühenduse FTP serveriga. Krüptimist saab FTP-s kasutada ebakindla FTP asemel SFTP või FTPS protokolli abil.

FTP ei avalda sisselogimisteavet mitte ainult selges tekstis, vaid ka kliendi ja serveri vahel ülekantud faile saab paketi nuusutaja abil kinni panna ja uuesti kokku panna, et näidata, milliseid faile FTP-serverisse üles või alla laaditakse. See on administraatoritele kasulik, et tuvastada ettevõtte konfidentsiaalsete failide volitamata edastamine võrguliikluse auditi käigus, kuid seda saab ka kuritarvitada. Näitame teile 5 tasuta pakettide nuhkimisprogrammi, millel on võimalus rekonstrueerida FTP kaudu edastatud faile. 1. pealtkuulaja-NG

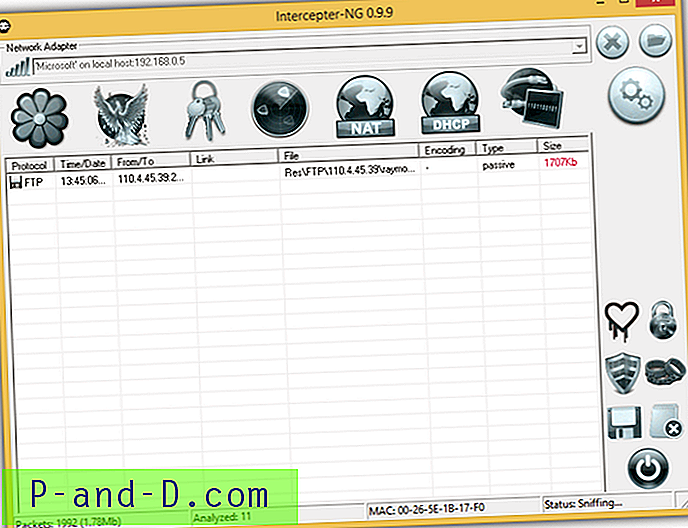

Intercepter-NG on võrgu tööriistakomplekt, millel on võime rekonstrueerida FTP-protokollis edastatud faile. Lisaks FTP-le toetab see ka failide rekonstrueerimist HTTP \ IMAP \ POP3 \ SMTP \ SMB protokollist. Lisaks failide rekonstrueerimisele on Intercepter-NG võimeline nuusutama vestlussõnumeid ja paroolide räsi, hõivama tooreid pakette ja teostama mõnda muud kasutamist, näiteks Heartbleed, SMB kaaperdamine, HTTP süstimine, ARP võltsimine jms.

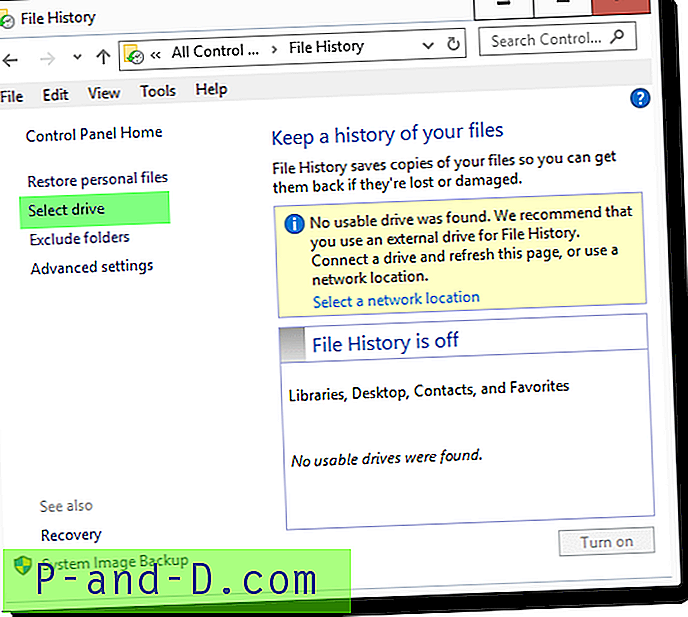

Võrgupakettide nuusutamise alustamiseks ja FTP-ga edastatud failide rekonstrueerimiseks on kõigepealt oluline valida liides, mida nuusutamiseks kasutate, klõpsates vasakus ülanurgas asuval võrguadapteri ikoonil. Sellel klõpsamisel vahetatakse Ethernet ja WiFi vahel. Seejärel klõpsake aktiivse adapteri valimiseks rippmenüül ja seejärel klõpsake nuusutamise alustamiseks esitusikoonil. Minge “ Resurrection Mode ” ja rekonstrueeritud failid loetletakse seal.

Laadige alla pealtkuulaja-NG

2. SoftPerfect võrguprotokollianalüsaator

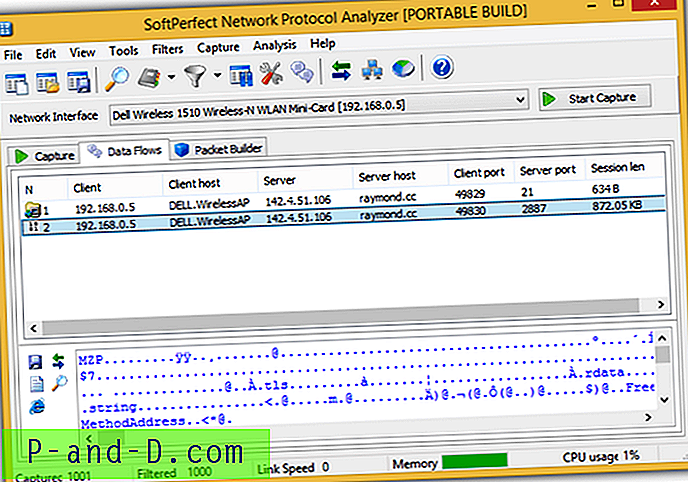

SoftPerfect Network Protocol Analyzer on tasuta pakettide nuusutaja võrguühenduste analüüsimiseks ja silumiseks. Ehkki pakkides olevate failide kokkupanekuks ei ole automatiseeritud viisi, näitame teile, kui lihtne on neid mõne sammuga rekonstrueerida. Esimene samm on valida praegu kasutatav võrguliides pakettide nuusutamiseks ja klõpsata nuppu Start Capture. Kui olete pakettide hõivamise lõpetanud, klõpsake menüüribal Lüüa ja valige Rekonstrueeri TCP-seansid, mis viib teid vahekaardile Andmevood.

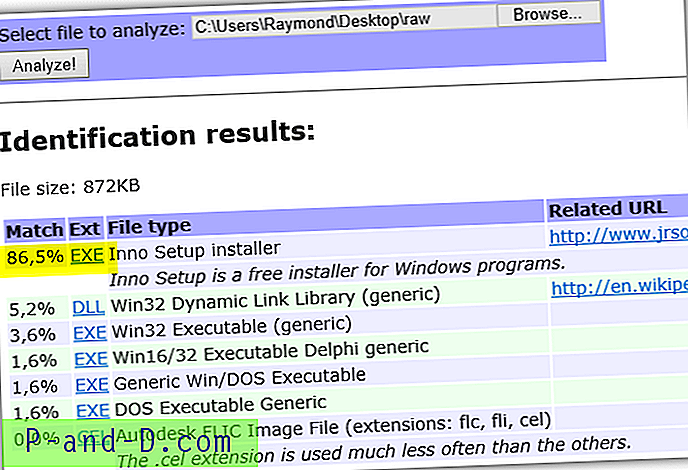

Pange tähele serveri porti ja seansi pikkust. Kui näete porti 21, millele järgneb seansi pikkuse suurem suurus, on see tõenäoliselt edastatav fail. Valige andmevoog ja klõpsake vasakus alanurgas asuval salvestamiseikoonil, seejärel valige „Salvesta töötlemata andmetena”. Seejärel saate failitüübi tuvastamiseks kasutada mõnda selles artiklis nimetatud tööriistadest. Kui fail on suhteliselt väike, võite selle faili vormingu tuvastamiseks veebipõhisesse TrID-faili identifikaatorisse üles laadida.

Kogenum kasutaja saab kohe teada, et paar esimest baiti, mis näitab “MZA”, on käivitatav fail.

Laadige alla võrguprotokollide analüsaator SoftPerfect

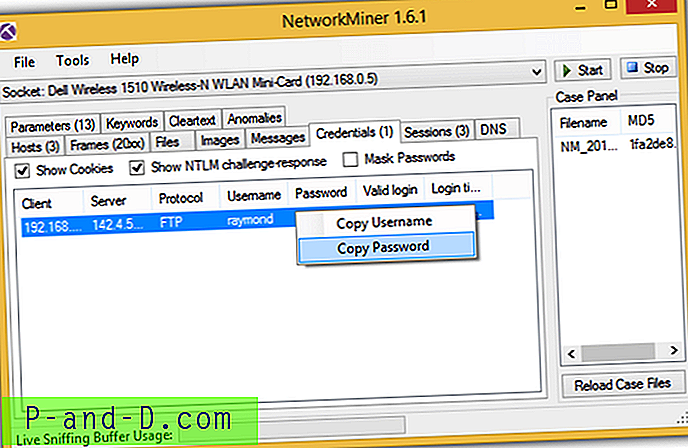

3. NetworkMiner

NetworkMiner on tegelikult väga võimas võrguekspertiisi analüüsi tööriist ja WireSharkiga võrreldes kasutajasõbralikum. Faili rekonstrueerimine töötab Etherneti adapteriga suurepäraselt, kuid traadita side püüdmiseks peab kõige paremini toimima AirPcapi adapter, samas kui sisemised traadita adapterid ei suuda tõenäoliselt suvalisest paketist ühtegi faili uuesti kokku panna. Kuid muud funktsioonid, näiteks sisselogimismandaadi ekstraheerimine, töötavad endiselt.

Veel üks NetworkMineri eelis on võime sõeluda PCAP-faile, mis on eksporditud muudest pakettide hõivamistarkvaradest, näiteks WireShark ja tcpdump.

Laadige alla NetworkMiner

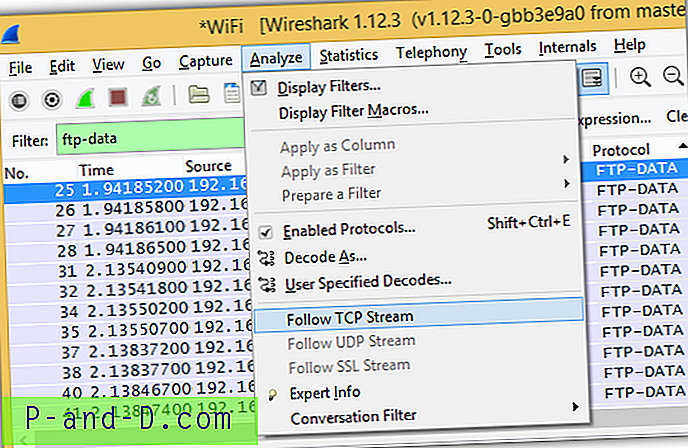

4. Wireshark

Ehkki Wiresharki kasutavad pakettide hõivamiseks ja analüüsimiseks enamasti professionaalid, kuna see pole eriti kasutajasõbralik, leiame, et FTP kaudu edastatud andmeid on otsingufunktsiooni abil üsna lihtne leida, TCP-voogu jälgida ja lõpuks kogu vestlus salvestada töötlemata fail.

Tippige filtriribale väljale ftp-data ja vajutage sisestusklahvi. Klõpsake menüüribal nuppu Analüüs ja valige “Jälgi TCP voogu”.

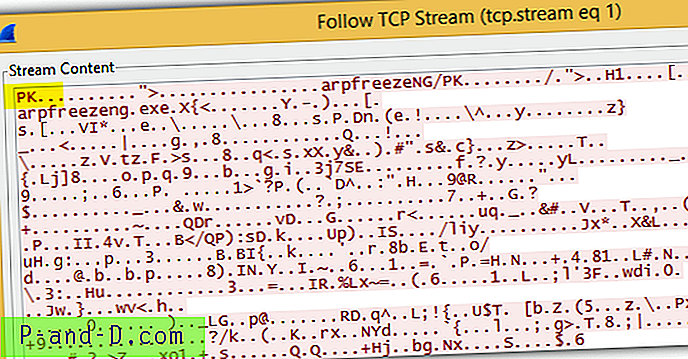

Pange tähele voo sisu paari esimest baiti, mis annab teile ülevaate faililaiendist. Allpool toodud näide näitab PK-d, mis on ZIP-faili vorming. Tegelikult näitab faili päis ka zip-faili failinime, mis on arpfreezeNG.

Faili rekonstrueerimiseks valige lihtsalt Raw ja klõpsake nuppu Salvesta kui. Kuna see on ZIP-fail, peaksite selle salvestama .ZIP-laiendiga ja eelistatavalt arpfreezeNG.zip-failina, kui soovite säilitada algset failinime.

Laadige alla Wireshark

5. SmartSniff

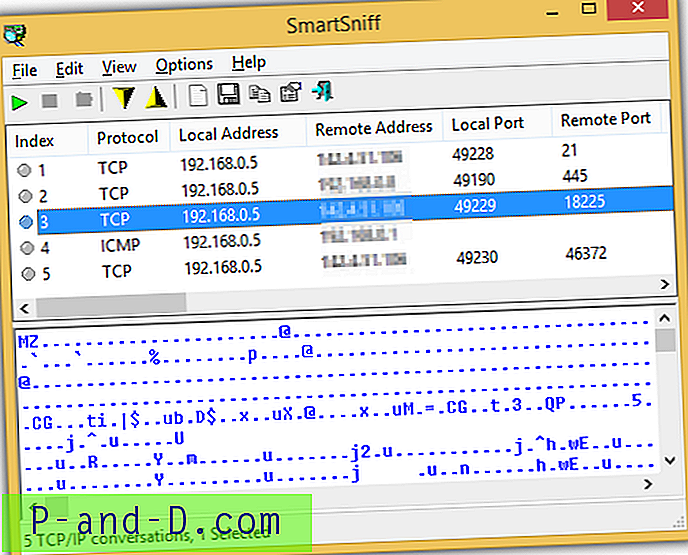

SmartSniff on Nirsofti loodud tasuta pakettide nuusutaja ja selle tööriista väga kasulik funktsioon on jäädvustamise võimalus toorestes pistikupesades ja ilma kolmanda osapoole WinPcapi draiverita. Kuid teadaolevalt ei tööta toores pistikupesade meetod Windows API tõttu kõigis süsteemides. Kui olete hõivanud palju pakette, ei pruugi ülekantud faile sisaldavate pakettandmete otsimine olla lihtne.

Nagu ülaltoodud ekraanipildist näete, annavad alumises paanis kuvatavad paar esimest baiti teile vihje, et lähteandmed on käivitatav fail. TCP / IP voogude eksportimiseks vajutage klahve Ctrl + E ja salvestage see kindlasti tüübiga „Raw Data Files - Local (* .dat)”. Nimetage laiend .dat ümber .exe-ks ja saate rekonstrueeritud faili.

Laadige alla SmartSniff