Windows 10 loojate värskenduse eelvaateversioonis 15007 näib, et Microsoft on parandanud UAC-i ümbersõidu meetodi, mis hõlmab sündmustvwr.exe. Esiteks, kuidas see ümbersõit töötab?

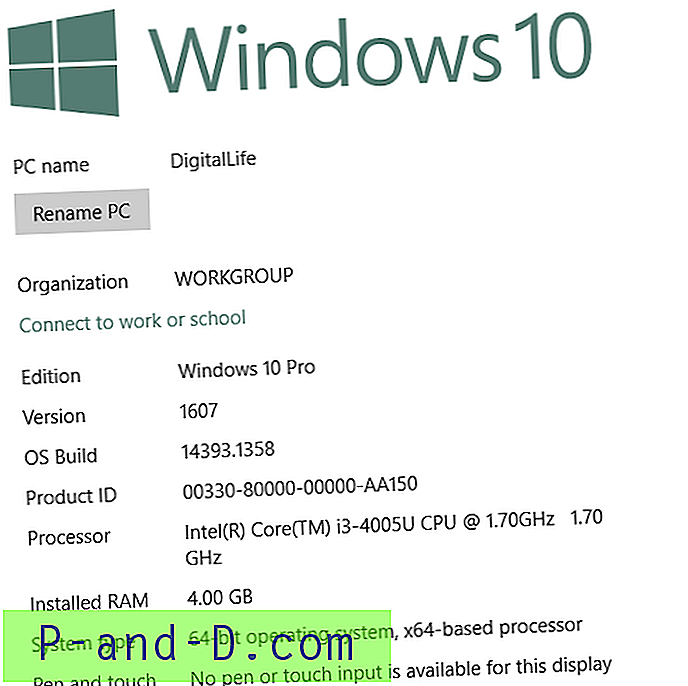

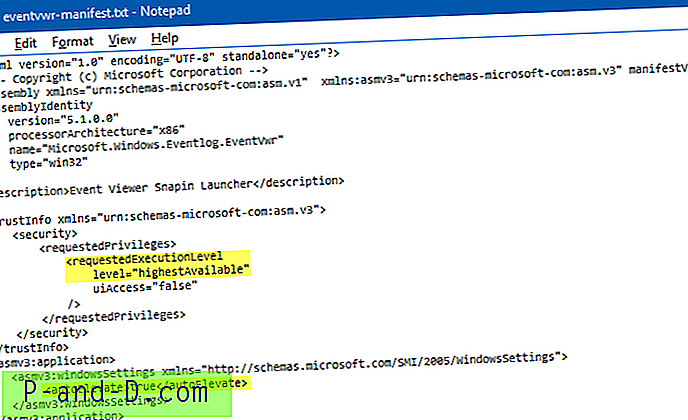

Kui olete administraatorina sisse logitud, hakkavad Windowsi kahendkoodid, mille täitmistasemeks on manifestis seatud “ülitäpseks” ja “automaatseks valimiseks” seatud “tõene”, automaatselt tõstetud, ilma et kuvataks kasutajakonto juhtimise viisi.

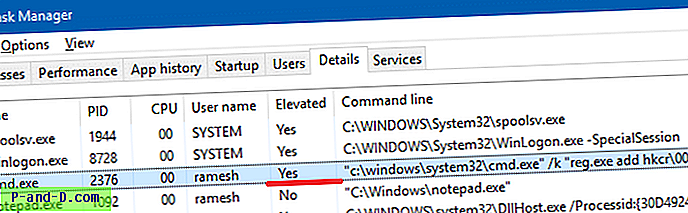

Task manager (Taskmgr.exe) ja Eventvwr.exe on kaks sellist näidet. Kas olete märganud, et tegumihaldur töötab vaikimisi kõrgemal, kuid kui olete administraatorina sisse logitud, ei kuvata UAC-viipat?

Turbeuurija Matt Nelson (Twitteris @ enigma0x3) kirjutas UAC-i ümbersõidust või ekspluateerimisest, mis kasutab sündmustvwr.exe. Eventvwr.exe on sisuliselt käivitusprogramm, mis käivitab% systemroot% \ system32 \ eventvwr.msc, kasutades ShellExecute meetodit.

Mida see (ShellExecute) tähendab, on see, et süsteem kasutab .MSC-failide seostamise teavet, et käivitada MSC-faile avav asjakohane käivitatav fail. Kuna emaprogrammi eventvwr.exe käivitatakse vaikimisi kõrgendatud, töötab ka alamprotsess.

UAC-i ümbersõit, kasutades registri häkkimist

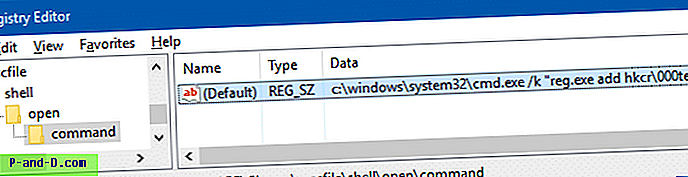

Kui sündmusvwr.exe (kest) käivitab faili eventvwr.msc, küsib Windows selle asemel, et kasutada faili seostamise teavet jaotises HKEY_LOCAL_MACHINE \ Tarkvara \ Klassid \ mscfile jaotises HKEY_LOCAL_MACHINE \ Tarkvara \ Klassid \ mscfile:

HKEY_CLASSES_ROOT \ mscfile

FYI, HKEY_CLASSES_ROOT on lihtsalt ühendatud vaade, mis sisaldab võtmeid, alamvõtmeid ja väärtusi nendest kahest asukohast:

HKEY_CURRENT_USER \ Tarkvara \ Klassid HKEY_LOCAL_MACHINE \ Tarkvara \ Klassid

Ja kui mõlema all on identsed võtmed ja väärtused, siis on HKEY_CURRENT_USER all olevad võtmed ülimuslikud. Nii saate HKEY_CLASSES_ROOT\mscfile kaaperdada, luues järgmise võtme:

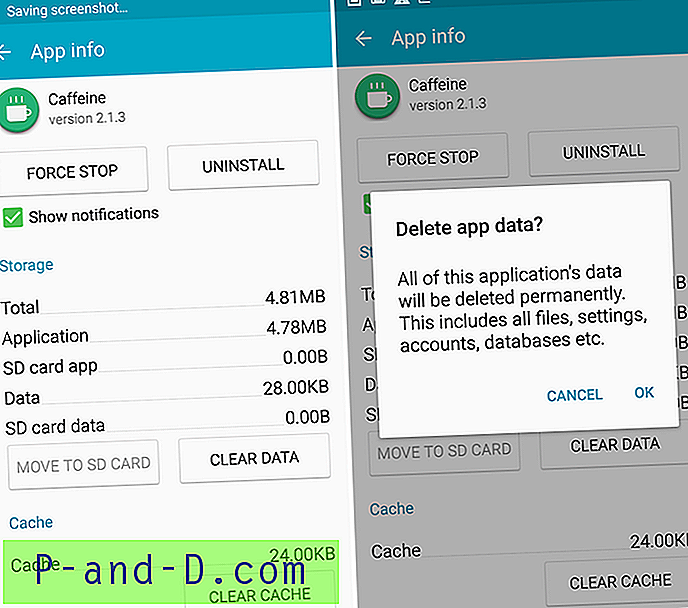

HKEY_CURRENT_USER \ Tarkvara \ Klassid \ mscfile \ shell \ open \ käsk

Pahatahtlik programm või skript saab vastavalt sellele (default) väärtuse andmed seada, nii et PowerShelli käsku / skripti saab täita täielike administraatoriõigustega / suure terviklikkusega, isegi kasutaja teadmata.

Seega saab HKEY_CLASSES_ROOT kaaperdades sündmusevwr.exe käivitusprogrammina tõhusalt kasutada ükskõik millise programmi meelevaldseks täitmiseks - isegi alla laadida serverist serveri lunavara tarkvara ja käivitada see administraatoriõiguste alusel PowerShell.exe abil.

See on väga tõhus UAC-i ümbersõidu meetod, kuna see ei nõua failide kukutamist, DLL-i süstimist ega midagi muud. Muidugi töötab see UAC-i eeldus ainult siis, kui olete administraatorina sisse logitud.

See on muutunud loojate värskenduste eelvaate ehitamisel 15007. Õnneks on Microsoft fikseerinud sündmusevvr.exe aastal 15007 - see ei muuda enam MSC-faili. Selle asemel loob see otse MMC.exe protsessi - failide seost ei kasutata.

Tänu Matt Nelsonile (@ enigma0x3), kes selle ümbersõidu meetodi avastas, ja FireF0X-le (@ hFireF0X), kes teatasid, et see probleem on lahendatud 15007. aastal, kus eventvwr.exe kasutab CreateProcessi, et käivitada ShellExecute'i asemel mmc.exe . Vt ka: Microsoft Windows - failivaba UAC-kaitse ümbersõidu privileegide laiendamine