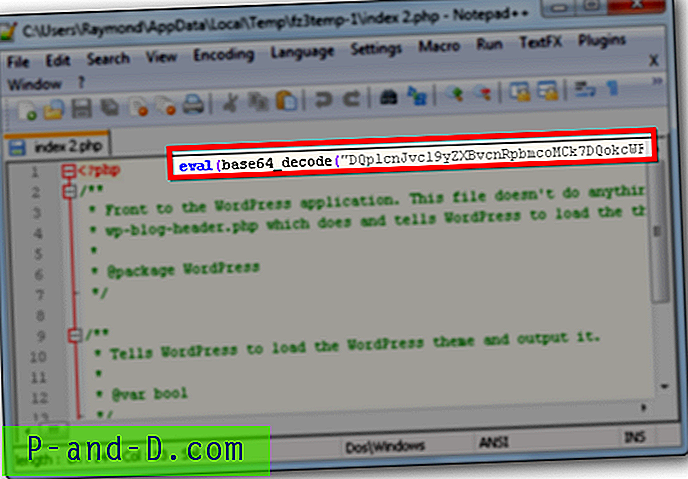

Põhjuseid, miks WordPress on tänapäeval üks enimkasutatavaid sisuhaldussüsteeme (CMS), on palju. Seda on lihtne paigaldada ja hooldada, väga kasutajasõbralik ning sisaldab palju tasuta teemasid ja pistikprogramme, mida saab installida mõne hiireklõpsuga. Siiski on häkkimisele kalduvus ka siis, kui teie veebisait töötab WordPressi või pistikprogrammi vananenud versiooni. Umbes aasta tagasi leiti populaarses TimThumb PHP skriptis haavatavus, mida kasutatakse laialdaselt piltide automaatseks suuruse muutmiseks. Häkkerid said juurdepääsu paljudele veebisaitidele, mis käitavad WordPressit koos TimThumbiga ja nakatavad kõiki PHP-faile evaliga (base64_decode-kood, et suunata kõik külastajad, kes tulevad otsingumootorist, enda valitud veebisaitidele.

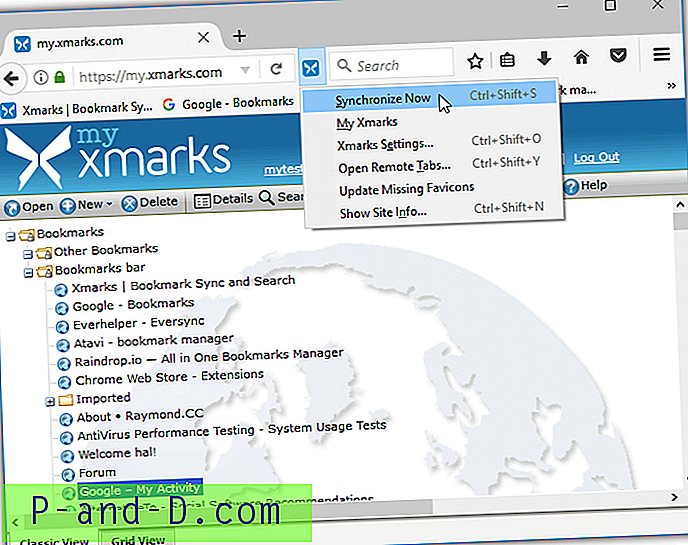

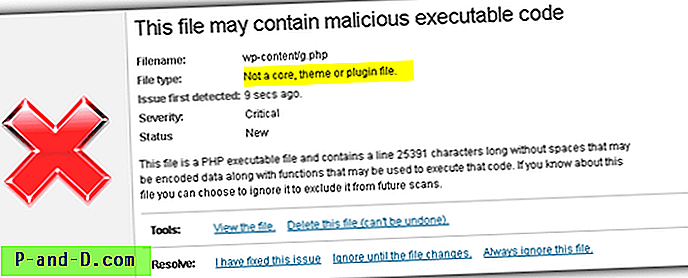

Saate hõlpsalt puhastada pahatahtliku gzinflate / evali (base64_decode koodid kõigist PHP-failidest, kasutades seda puhtamat skripti otsimootori liikluse taastamiseks, kuid kahjuks ainult skripti kasutamisest ei piisa. Võite märgata, et teie veebisait häkkib uuesti ja isegi kui olete värskendanud TimThumbi uusimale versioonile, kuna häkker on juba mõned tagauksed istutanud. Ainus viis oma veebisaidi pideva häkkimise vältimiseks on tagaukse leidmine ja serverist eemaldamine. Tagauks võib kas olla iseenesest iseseisev fail või lihtsalt õigustatud PHP-faili manustatud kooditükk . Olen proovinud WordPressi jaoks mitmeid turbe pluginaid ja leidnud, et WordPence'i WordPence'i pistikprogramm on seal üks paremaid, kuna see suudab kontrollida WordPressi südamiku, pistikprogrammide ja teemafailide terviklikkus. Kui näib, et failid erinevad algsetest versioonidest, kuvatakse see skannimistulemites ja näete, kuidas failid on muutunud. Lisaks saab Wordfence teada ka, kas WordPressi installikataloogis on tundmatuid kahtlasi faile.

Pange tähele, et Wordfence'i tasuta versioon skannib ainult WordPressi põhifaile. Teema- ja pistikfailide skannimiseks peate tellima vähemalt Pro liikmelisuse, mis maksab 17, 95 dollarit aastas. Ehkki Pro-liikmeskond annab teile ainult ühe premium-API võtme, saate seda pärast skannimise lõpetamist kasutada korraga mitmete veebisaitide skannimiseks, kustutades premium-võtmevõtme ja luues selle uuesti kasutamiseks alalt Wordfence API võtmete haldamine. teisel veebisaidil.

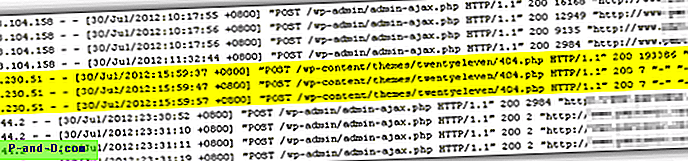

Pärast Wordfence'i leitud 2 tagauksfaili eemaldamist nakatusid kõik minu jagatud hostimise konto all hostitud WordPressi veebisaidid mõne päeva pärast siiski pahatahtlikku PHP-koodi. Ma sain tõeliselt pettunud ja otsustasin käsitsi kontrollida cPanelis leiduvaid töötlemata juurdepääsu logisid, kuigi ma pole kindel, mida ma otsin. Töötlemata juurdepääsu logid sisaldavad tuhandeid ridu ja iga veebisaidi läbimine 6 veebisaidi jaoks on lihtsalt võimatu. Niisiis tegin mõned filtrid ja logifailid muutusid palju väiksemaks. Vaadake allolevat videoõpetust, kuidas read filtreerida Notepad ++ abil.

Töötlemata juurdepääsu logide filtreerimine

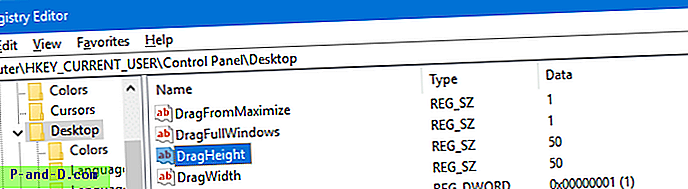

1. Filtreerige välja GET-taotlused. Põhimõtteliselt on GET-päringud ainult andmete hankimiseks ja nad ei saa mingit kahju teha. See filter peaks vähendama teie logifaile 80% võrra.

2. Filtreerige välja teie veebisaidi taotletud POST-i taotlused wp-cron.php jaoks. See näeb välja umbes järgmine näide:

111.222.333.444 - - [25 / juuli / 2012: 01: 42: 14 +0800] “POST /wp-cron.php?doing_wp_cron=1343151734.5347619056701660156250 HTTP / 1.0” 200 - “-” “WordPress / 3.4.1; http://www.sinuveebisait.com ”

3. Jätkake turvaliste POST-taotluste filtreerimist, et logifaili suurust analüüsi hõlbustamiseks veelgi vähendada.

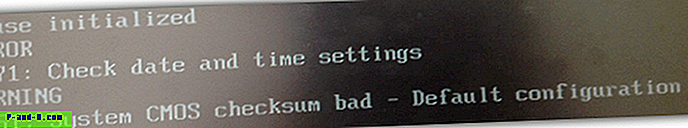

Logifailide analüüsimisel nägin kahtlast päringut, kus ilma viitaja ja kasutajaagendi teabeta Venemaa IP-aadress tegi POST-i päringu iga 10 sekundi järel 404.php-failis 3 korda.

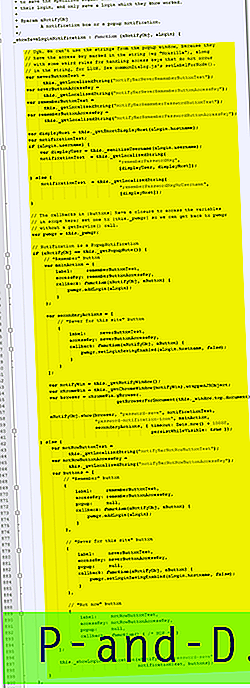

Võrdlesin teemafaili 404.php algse versiooniga ja märkasin faili ülaosas täiendavat koodirida.

Võtsin ühendust Wordfence'i toega ja sain Mark Maunderilt kinnituse, et see kood on tõepoolest pahatahtlik ja nad on selle tuvastamiseks värskendanud oma Wordfence'i. Pärast selle tagaukse eemaldamist jäid kõik sama hostimiskonto all hostitud 6 Wordpressi veebisaiti nädalateks puhtaks, ilma et neid oleks häkitud. Nagu näete, võib ühe tagaukse puudumine hävitada kogu teie sama hostikonto all oleva WordPressi veebisaidi ja on väga oluline veenduda, et iga tagauks eemaldatakse.

Ehkki Wordfence ei suutnud minu hostimiskonto all hostitud veebisaitide kõiki tagaruume täielikult puhastada, arvan siiski, et see on üks parimatest WordPressi turbe pluginatest, kuna see teeb palju enamat kui lihtsalt WordPressi failide terviklikkuse kontrollimine. Wordfence'i uuendatakse väga sageli ja need pakuvad tõeliselt suurt tuge.

Oluline märkus . Pärast tagaukse puhastamist muutke kindlasti kõik oma paroolid, mis sisaldavad WordPressi kasutajakontosid, FTP, cPaneli ja andmebaasi. Samuti pidage meeles, et pistikprogrammid, teemad ja WordPressi versioon oleksid ajakohased.