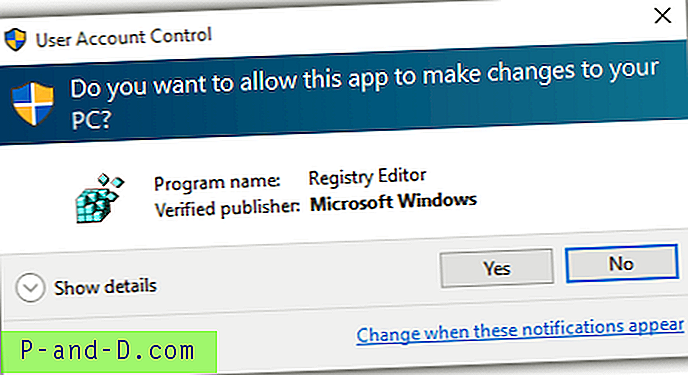

Funktsioon Kasutajakonto juhtimine on olnud kasutusel juba alates Windows Vistast ja seda saab endiselt Windows 10-s rakendada. Põhimõtteliselt on UAC turvafunktsioon, mida rakendatakse Windowsi opsüsteemi, et takistada potentsiaalselt kahjulikke programme teie arvutis muudatuste tegemisel. Isegi kui teie kasutajakonto kuulub administraatorite rühma, millel peaks olema täielik ja piiramatu juurdepääs arvutile, kehtivad teile endiselt UAC-i piirangud.

Kui käivitate rakenduse, mis vajab privileege failide või registri muudatuste tegemiseks, mis võivad globaalselt mõjutada kõiki arvuti kasutajaid, käivitab see kasutajakonto kontrolli teatise akna. Kasutaja võib klõpsata nuppu Jah, et lubada arvutis muudatusi tegeval programmil käivituda, või klõpsates Ei, see peatab selle töötamise.

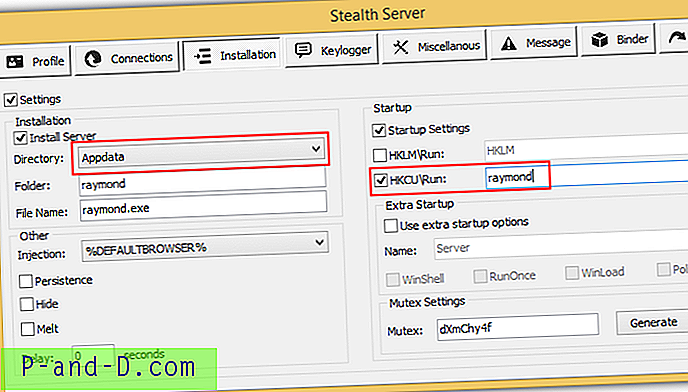

Kui võrrelda Windowsi versioone, mis tulevad koos kasutajakonto juhtimise funktsiooniga ja ilma selleta (XP vs Vista ja uuemad), siis XP-l on pahavaraga nakatumise määr väga kõrge, samas kui uuem Windows nõuab selleks palju keerukamat ja täiustatud juurkomplekti pahavara täielik kontroll arvuti üle. Selles artiklis käsitleme lähemalt, kui tõhus on funktsioon Kasutajakonto kontroll ja millised on selle nõrgad küljed. Isegi kui süsteemis on lubatud UAC, saab selle pahatahtliku tarkvara, näiteks trooja RAT, installida süsteemi ilma UAC-teadet käivitamata. Selleks konfigureeritakse serveriehitaja viima pahatahtlik fail kasutaja rakenduse andmete kausta (% AppData%) ja lisades otsetee kasutaja käivituskausta või registrikande HKEY_CURRENT_USER \ Tarkvara \ Microsoft \ Windows \ CurrentVersion \ Käivita käivitage Windowsi käivitamisel automaatselt.

Ilma UAC-i tõusuta on pahatahtlikul failil ainult piiratud õigused, mis võivad mõjutada praegu sisse logitud kasutajat, kuid mitte kogu süsteemi. Näiteks keelatakse serveri kaudu süsteemi ühendatud häkkeril Windowsis uue kataloogi loomine.

Seda funktsiooni, mida enamikus RAT-ides tavaliselt leidub, ei tasu tegelikult nimetada UAC-i ümbersõiduks, kuna see töötab lihtsalt vaikides, nõudmata UAC-i tõusu, mis lõppeb piiratud õigustega. Reaalne UAC-i ümbersõit on siis, kui rakendus saab tagaukse kaudu täielikud administraatoriõigused ilma UAC-teadet käivitamata ja nõudmata, et kasutaja klõpsaks UAC-aknas nuppu Jah.

UAC möönduse tõestus kontseptsiooni kohta

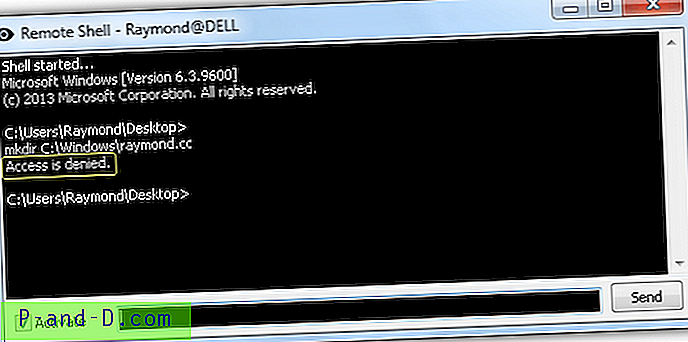

UACMe-ga kasutatava kasutajakonto kontrolli alistamise kontseptsiooni avalikult kättesaadavat avatud lähtekoodiga tõendit saab GitHubist tasuta alla laadida. See sisaldab 12 erinevat populaarset meetodit, mida pahavara kasutab UAC-ist kõrvalehoidmiseks. UAC ümbersõidu iga erineva meetodi testimiseks lisage faili nime järel number 1 kuni 12. Näiteks:

Akagi32.exe 3

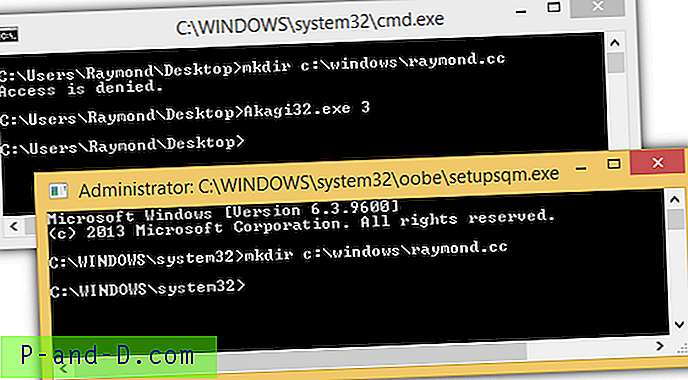

Allolevas ekraanipildis on näide UACMe kasutamise kohta administraatoriõigustega käsuviiba käivitamiseks ilma UAC-teadete aknata.

Nagu taustakäskluse aknast näete, ei saanud me C: \ Windowsis uut kausta luua tõrkega “Juurdepääs on keelatud”. Siis käivitasime UACMe meetodiga 3 ja see kasutab tagaukse meetodit uue administraatoriõigustega käsuviiba käivitamiseks ilma kogu ekraani UAC-hoiatusega katmata. Seejärel suutsime luua uue kataloogi kataloogis C: \ Windows, kasutades käsurealt, mis käivitati UACMe-ga.

UACMe jaoks on saadaval nii 32- kui ka 64-bitised versioonid, nii et veenduge, et käivitate Windowsi opsüsteemi arhitektuuril põhineva õige versiooni.

Laadige alla UACMe

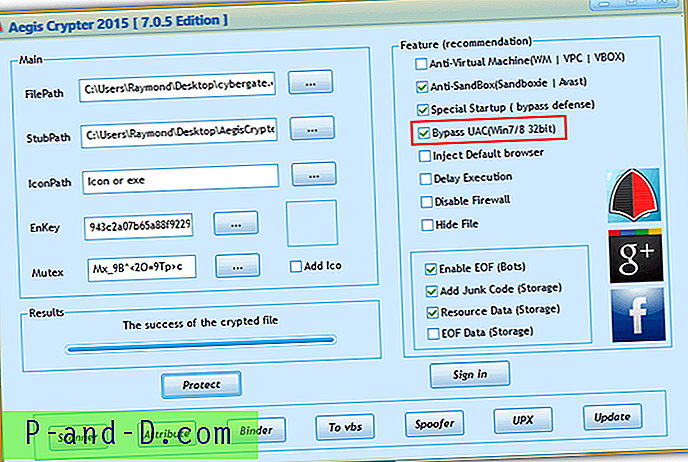

Ehkki RAT-i troojalas on rakendatud tõelist UAC-möödasõidu funktsiooni, võib selle võimsa tagauksfunktsiooni leida mõnest krüpteerijast, mida kasutatakse viirusetõrjetarkvara poolt tuvastamatu pahatahtliku faili tegemiseks. Oleme katsetanud ühte tasuta krüptorit, mille suvand „Bypass UAC” on lubatud, ja leidsime, et tulemused on üsna ebausaldusväärsed.

Faili krüptimine, kui suvand „By UAC” on lubatud, peaks andma failile administraatoriõiguse, ilma et oleks vaja UAC kõrguseakent esile kutsuda. Kuid mõned krüptitud failid töötavad hästi, samas kui mõned ei tööta üldse.

Kaitse UAC ümbersõidu eest

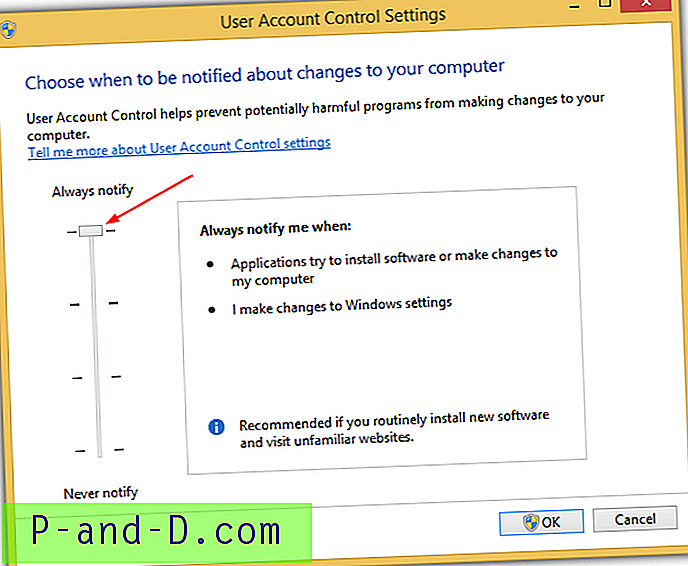

Kolmandal tasemel asuv vaikekonto kasutajakonto juhtimine ei ole turvaline ja sellest saab mööda minna. Kõige tõhusam kasutajakonto juhtimise konfiguratsioon on seada see kõrgeimale (neljandale) tasemele, mis annab alati teada, kui programmid proovivad tarkvara installida või arvuti või Windowsi seadetes muudatusi teha.

Teine võimalus on kasutada tavalist kasutaja- või külaliskontot pärast Windowsi installimist loodud administraatori konto asemel.

![[Uuendatud] Laadige tasuta alla Windowsi personaalarvuti Samsung Smart Switch!](http://p-and-d.com/img/tech-tips/259/download-samsung-smart-switch.png)

![[Parandus] Script Engine Vbscripti ei leita ja .vbs jaoks pole skriptimootorit](http://p-and-d.com/img/can-t-find-script-engine-vbscript-8818194.jpg)